SSH端口转发全解析

SSH端口转发全解析

📖 文档概览

SSH端口转发是一种通过SSH连接建立安全网络隧道的重要技术,能够解决复杂网络环境中的连通性问题。本文系统性介绍三种端口转发类型及其实战应用。

适用对象:系统管理员、网络工程师、DevOps工程师、后端开发者

核心价值:掌握SSH隧道技术,解决网络访问限制,提升系统互联能力

🎯 快速导览

用途:访问受限的远程服务

场景:跨网络数据库访问、防火墙绕过

语法:ssh -L local:remote:port host

用途:内网服务对外发布

场景:内网穿透、临时外网访问

语法:ssh -R remote:local:port host

用途:创建灵活SOCKS代理

场景:网络代理、访问限制突破

语法:ssh -D port host

🔄 本地转发 (Local Forwarding)

概念说明

本地转发用于解决本地机器无法直接访问目标服务的问题,通过SSH隧道将本地端口的流量转发到远程服务。

语法格式

ssh -L <local port>:<remote host>:<remote port> <SSH hostname>工作原理

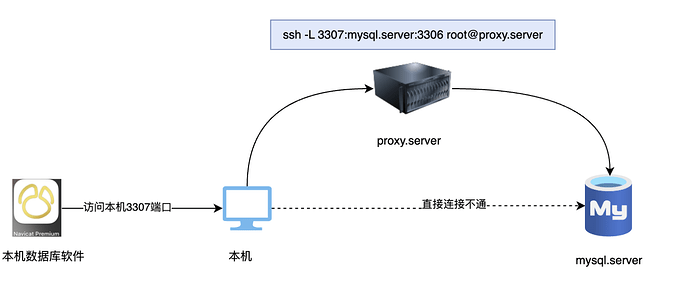

通过下图了解用法和应用场景:

示例解析

ssh -L 8080:HOST_C:80 HOST_A工作流程:

- 通过A机器作为跳板访问C机器的80端口

- 在本机监听8080端口

- 访问本地8080端口时,流量会经过A机器转发到C的80端口

- 实现本地访问原本无法直接连接的受限制远程主机

💡 应用场景

场景一:跨网络访问数据库

需求: 国外有一台MySQL服务器,本地机器无法直接访问,但有一台中转服务器可以同时连接本地和MySQL服务器。

解决方案: 利用中转服务器建立SSH隧道,让它在本地机器和MySQL服务器之间搭建通信桥梁。

ssh -L 3306:mysql-server:3306 user@jump-server场景二:端口映射与防火墙绕过

需求: 本机运行在8080端口的Web服务因防火墙限制无法被其他机器访问,希望通过8888端口提供访问。

步骤:

启动Web服务:

python3 -m http.server 8080建立本地端口映射:

ssh -L 8888:127.0.0.1:8080 [email protected] -N验证结果: 两个端口都能正常访问同一个Web服务

💡 提示: 对于本机端口转发,也可以使用

iptables或更简单的socat工具。

⬆️ 远端转发 (Remote Forwarding)

概念说明

远端转发的作用是将远端机器作为代理,转发流量到本地服务,实现内网穿透功能。

语法格式

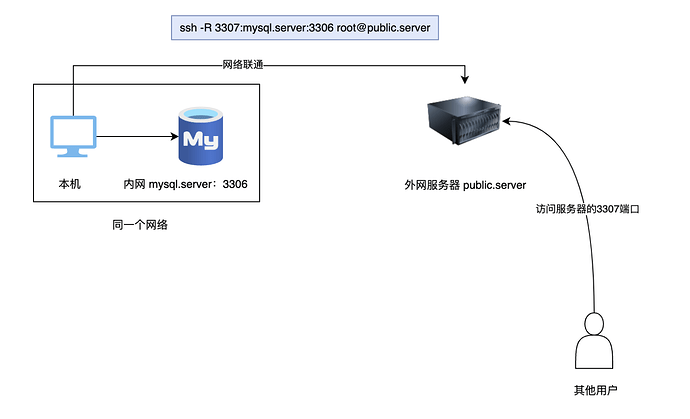

ssh -R <remote port>:<local host>:<local port> <SSH hostname>工作原理

通过下图了解原理和应用场景:

示例解析

ssh -R 0.0.0.0:8080:HOST_C:80 HOST_A工作流程:

- 将C机器的80端口映射到A机器的8080端口

- 外部访问A机器的8080端口时,流量会转发到C机器的80端口

- 实现内网服务的外部访问能力

💡 应用场景

场景一:内网服务外部共享

需求: 本地有一个Web服务,希望分享给其他人测试,但由于网络限制其他人无法直接访问本地网络。

解决方案: 通过SSH远端转发,将本地服务映射到外网服务器上。

ssh -R 0.0.0.0:8888:127.0.0.1:8080 ubuntu@external-server -N结果: 其他人可以通过 external-server:8888 访问你本机的8080服务。

📝 说明: 虽然通常使用frp等专用工具,但SSH也能实现相同效果。

⚙️ 服务器配置要求

远端转发需要在SSH服务器上开启转发和外部访问权限:

# 编辑SSH配置文件

sed -i "s/#GatewayPorts no/GatewayPorts yes/g" /etc/ssh/sshd_config

sed -i "s/#AllowTcpForwarding/AllowTcpForwarding/g" /etc/ssh/sshd_config

# 重启SSH服务

systemctl restart ssh

sudo systemctl restart sshd🔀 动态转发 (Dynamic Forwarding)

概念说明

动态转发通过创建本地SOCKS代理,实现灵活的流量转发。无需指定具体的远程主机和端口,可以根据实际需求动态转发流量。

语法格式

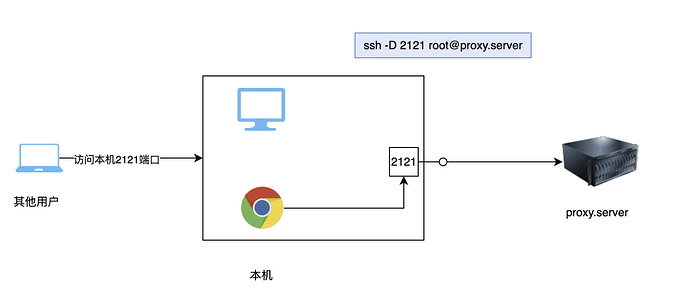

ssh -D <local port> <SSH hostname> -N工作原理

通过下图了解原理和应用场景:

特点分析

- 灵活性高: 动态转发在本机与SSH服务器之间创建加密连接,本机所有通过指定端口的通信都会转发

- 用途广泛: 主要应用场景是让所有外部网站访问都通过SSH服务器中转

- 动态路由: SSH服务器访问哪个网站完全取决于原始通信内容,因此称为"动态转发"

- 代理功能: 由于可以按原始通信转发所有流量,因此常用于网络代理或突破网络限制

💡 应用场景

创建SOCKS代理

ssh -D 2121 root@proxy-server -N功能说明:

- 在本地监听2121端口,所有流量都通过proxy-server进行转发

- 本地的2121端口成为一个SOCKS代理,可供浏览器或其他程序使用

- 支持多种应用程序的代理配置

网络访问优化

使用场景:

- 绕过网络限制,访问被屏蔽的网站

- 通过海外服务器加速国际网站访问

- 为应用程序提供统一的代理出口

🌐 实战案例:为远程服务器提供外网访问能力

应用背景

适用场景: 远程服务器位于国内,无法连接外网,且不希望在远程服务器上运行代理软件。

实现步骤

第一步:建立SSH反向隧道

假设本地代理端口是7890(已运行代理软件),通过SSH将远程服务器的8888端口转发到本地的7890端口:

ssh -R 8888:127.0.0.1:7890 user@remote-server第二步:配置远程服务器代理

在远程服务器上配置代理环境变量:

export HTTP_PROXY="http://127.0.0.1:8888"

export HTTPS_PROXY="http://127.0.0.1:8888"

export ALL_PROXY="socks5://127.0.0.1:8888"验证效果

远程服务器现在可以通过本地代理访问外网,实现了网络访问能力的扩展。

📚 全面对比分析

🎯 功能特性对比

| 转发类型 | 语法标识 | 数据流向 | 使用复杂度 | 资源消耗 |

|---|---|---|---|---|

| 🔄 本地转发 | -L | 本地→远程 | ⭐⭐ | 低 |

| ⬆️ 远程转发 | -R | 远程→本地 | ⭐⭐⭐ | 中 |

| 🔀 动态转发 | -D | 动态双向 | ⭐⭐⭐⭐ | 高 |

| 转发类型 | 典型应用 | 网络要求 | 安全等级 |

|---|---|---|---|

| 本地转发 | 数据库访问、Web调试 | 目标网络可达 | ⭐⭐⭐ |

| 远程转发 | 内网穿透、服务分享 | 需要公网服务器 | ⭐⭐⭐⭐ |

| 动态转发 | 代理上网、访问加速 | 出口服务器 | ⭐⭐⭐⭐⭐ |

| 转发类型 | 服务器配置 | 客户端配置 | 监控难度 |

|---|---|---|---|

| 本地转发 | 标准SSH | 指定目标 | 简单 |

| 远程转发 | GatewayPorts=yes | SSH登录 | 中等 |

| 动态转发 | 标准SSH | SOCKS设置 | 复杂 |

🚀 选择决策指南

💡 快速选择指南

🤔 如何选择合适的转发方式?

📍 确定数据流向:

- 本地访问远程 → 本地转发 (

-L) - 远程访问本地 → 远程转发 (

-R) - 灵活代理需求 → 动态转发 (

-D)

- 本地访问远程 → 本地转发 (

🌐 评估网络环境:

- 有跳板机 → 本地转发

- 有公网服务器 → 远程转发

- 需要代理服务 → 动态转发

🔒 考虑安全需求:

- 简单加密传输 → 本地转发

- 内网服务暴露 → 远程转发(需评估风险)

- 全流量代理 → 动态转发

🌟 最佳实践建议

🛡️ 安全实践原则

🔐 认证和授权:

# 使用密钥认证代替密码

ssh-keygen -t ed25519 -C "[email protected]"

# 配置SSH密钥

ssh-copy-id user@remote-server

# 使用配置文件简化连接

cat >> ~/.ssh/config << EOF

Host jump-server

HostName jump.example.com

User myuser

Port 2222

IdentityFile ~/.ssh/jump_server_key

EOF🚫 访问控制:

# 限制转发的源IP(服务器端配置)

echo "Match User tunnel-user" >> /etc/ssh/sshd_config

echo " GatewayPorts clientspecified" >> /etc/ssh/sshd_config

echo " PermitOpen localhost:3306" >> /etc/ssh/sshd_config📊 监控和日志:

# 查看SSH连接状态

ss -tulpn | grep ssh

# 监控SSH日志

tail -f /var/log/auth.log | grep ssh

# 查看端口转发状态

netstat -tlnp | grep -E "(LISTEN|ESTABLISHED)"⚡ 性能优化技巧

🔧 连接优化:

# 保持连接活跃

ssh -o ServerAliveInterval=60 -o ServerAliveCountMax=3

# 复用SSH连接

ssh -o ControlMaster=auto -o ControlPath=~/.ssh/master-%r@%h:%p

# 压缩传输数据

ssh -C -L 3306:mysql.internal:3306 user@jump-server📈 并发性能:

# 增加并发连接数(服务器端)

echo "MaxSessions 50" >> /etc/ssh/sshd_config

echo "MaxStartups 30:30:100" >> /etc/ssh/sshd_config

# 客户端并发优化

ssh -o ControlMaster=auto -o ControlPersist=1h🎛️ 资源管理:

# 设置连接超时

ssh -o ConnectTimeout=10 -o BatchMode=yes

# 限制带宽使用

# 可以配合tc(Traffic Control)工具进行带宽限制🔧 故障排查指南

🚨 常见问题解决

❌ 连接被拒绝:

# 检查SSH服务状态

sudo systemctl status ssh

# 检查端口是否开放

sudo netstat -tlnp | grep :22

# 检查防火墙设置

sudo ufw status

sudo iptables -L❌ 端口转发失效:

# 检查SSH配置

sudo sshd -T | grep -i forward

# 验证转发配置

ssh -v -L 8080:target:80 user@jump-server

# 检查端口占用

sudo lsof -i :8080❌ 权限问题:

# 检查SSH密钥权限

chmod 600 ~/.ssh/id_rsa

chmod 644 ~/.ssh/id_rsa.pub

chmod 700 ~/.ssh

# 检查目标端口权限

# 小于1024的端口需要root权限绑定❌ 性能问题:

# 测试网络延迟

ping jump-server

# 测试带宽

iperf3 -c jump-server

# 监控系统资源

htop

iostat 1🌐 高级实战案例

案例一:多级跳转访问

🎯 复杂网络环境解决方案

场景描述:需要通过多个跳板机才能到达目标数据库

# 方案一:链式转发

# 本地 → 跳板机1 → 跳板机2 → 数据库

# 第一步:连接第一个跳板机

ssh -L 9001:jump2.internal:22 [email protected]

# 第二步:通过第一个隧道连接第二个跳板机

ssh -L 3306:database.internal:3306 user2@localhost -p 9001

# 方案二:SSH配置文件自动化

cat >> ~/.ssh/config << EOF

Host jump1

HostName jump1.external.com

User user1

Host jump2

HostName jump2.internal

User user2

ProxyJump jump1

Host database

HostName database.internal

User dbuser

ProxyJump jump2

LocalForward 3306 127.0.0.1:3306

EOF

# 使用配置文件连接

ssh database案例二:开发环境统一代理

🛠️ 开发团队网络统一管理

业务场景:开发团队需要统一的外网访问方案

#!/bin/bash

# dev-proxy-setup.sh - 开发环境代理设置脚本

# 配置参数

PROXY_SERVER="dev-proxy.company.com"

SOCKS_PORT=1080

HTTP_PORT=8080

# 建立SOCKS代理

echo "🚀 建立SOCKS代理..."

ssh -D ${SOCKS_PORT} -N ${PROXY_SERVER} &

SOCKS_PID=$!

# 建立HTTP代理(通过squid等)

echo "🌐 建立HTTP代理..."

ssh -L ${HTTP_PORT}:${PROXY_SERVER}:3128 ${PROXY_SERVER} -N &

HTTP_PID=$!

# 配置系统代理

echo "⚙️ 配置系统环境变量..."

export HTTP_PROXY="http://127.0.0.1:${HTTP_PORT}"

export HTTPS_PROXY="http://127.0.0.1:${HTTP_PORT}"

export ALL_PROXY="socks5://127.0.0.1:${SOCKS_PORT}"

echo "✅ 代理配置完成!"

echo "SOCKS代理:127.0.0.1:${SOCKS_PORT}"

echo "HTTP代理:127.0.0.1:${HTTP_PORT}"

# 清理函数

cleanup() {

echo "🧹 清理代理连接..."

kill $SOCKS_PID $HTTP_PID 2>/dev/null

unset HTTP_PROXY HTTPS_PROXY ALL_PROXY

echo "✅ 清理完成!"

}

# 捕获退出信号

trap cleanup EXIT INT TERM

# 保持脚本运行

wait案例三:服务监控隧道

📊 生产环境监控方案

应用场景:安全访问生产环境监控系统

# 监控隧道配置脚本

#!/bin/bash

# 监控服务端口映射

SERVICES=(

"3000:grafana.internal:3000" # Grafana仪表板

"9090:prometheus.internal:9090" # Prometheus监控

"9093:alertmanager.internal:9093" # 告警管理器

"5601:kibana.internal:5601" # ELK日志系统

)

MONITOR_SERVER="monitor-proxy.prod.com"

# 建立所有监控服务隧道

for service in "${SERVICES[@]}"; do

local_port=$(echo $service | cut -d: -f1)

remote_addr=$(echo $service | cut -d: -f2-)

echo "🔗 建立隧道: localhost:${local_port} → ${remote_addr}"

ssh -L ${local_port}:${remote_addr} ${MONITOR_SERVER} -N &

# 验证隧道状态

sleep 2

if curl -s --connect-timeout 5 http://localhost:${local_port} >/dev/null; then

echo "✅ ${service} 隧道建立成功"

else

echo "❌ ${service} 隧道建立失败"

fi

done

echo "🎉 监控隧道配置完成!"

echo "📊 访问地址:"

echo " - Grafana: http://localhost:3000"

echo " - Prometheus: http://localhost:9090"

echo " - AlertManager: http://localhost:9093"

echo " - Kibana: http://localhost:5601"

wait🎓 总结与建议

🔑 核心要点回顾

💡 SSH端口转发精髓

三种转发方式各有所长:

- 🔄 本地转发:解决访问限制,适合开发调试

- ⬆️ 远程转发:实现内网穿透,适合服务分享

- 🔀 动态转发:提供代理服务,适合网络优化

选择原则:根据数据流向、网络环境和安全需求综合考虑

安全第一:始终使用密钥认证,合理配置访问控制,定期审查连接状态

📈 进阶学习路径

- 🛡️ SSH安全加固:学习SSH服务器安全配置

- 🤖 自动化脚本:编写转发管理脚本

- 📊 性能监控:掌握SSH连接性能分析

- 🏗️ 架构设计:在系统架构中合理运用SSH隧道

通过掌握SSH端口转发技术,可以优雅地解决复杂网络环境中的连通性问题,为系统管理和开发工作带来便利。记住:工具的价值在于解决实际问题,选择最适合当前场景的方案,保持简单和安全的平衡。